Emotet war die bedrohlichste Malware der Welt. Dieser Alptraum der Cybersicherheitsspezialisten forderte Millionen von infizierten Computern heraus und verursachte mehr als 2 Milliarden Dollar Schaden. Jetzt wurde das ausgeklügelte Botnet abgeschaltet.

Emotet war als zerstörerische Cyber-Bedrohung da draußen bekannt. Allein im Jahr 2020 hatte der Trojaner 33.604 Uploads in unserem Service. Heute werden wir über dieses Botnetz sprechen und die Geschichte der Malware bis zu ihrem Ende verfolgen.

Die gefährlichste Malware

Emotet erschien als Banking-Trojaner im Jahr 2014. Und innerhalb von nur 3 Jahren hat sich Emotet stark verbessert – er wurde polymorph und begann, andere Malware auf den infizierten Rechnern zu verteilen. Der Trojaner entwickelte seine Umgehungstechniken ständig weiter. Während der Existenz von Emotet hatte die Malware fortschrittliche Funktionen hinzugefügt und sich zu einem riesigen Dienst der Malware-Verbreitung entwickelt.

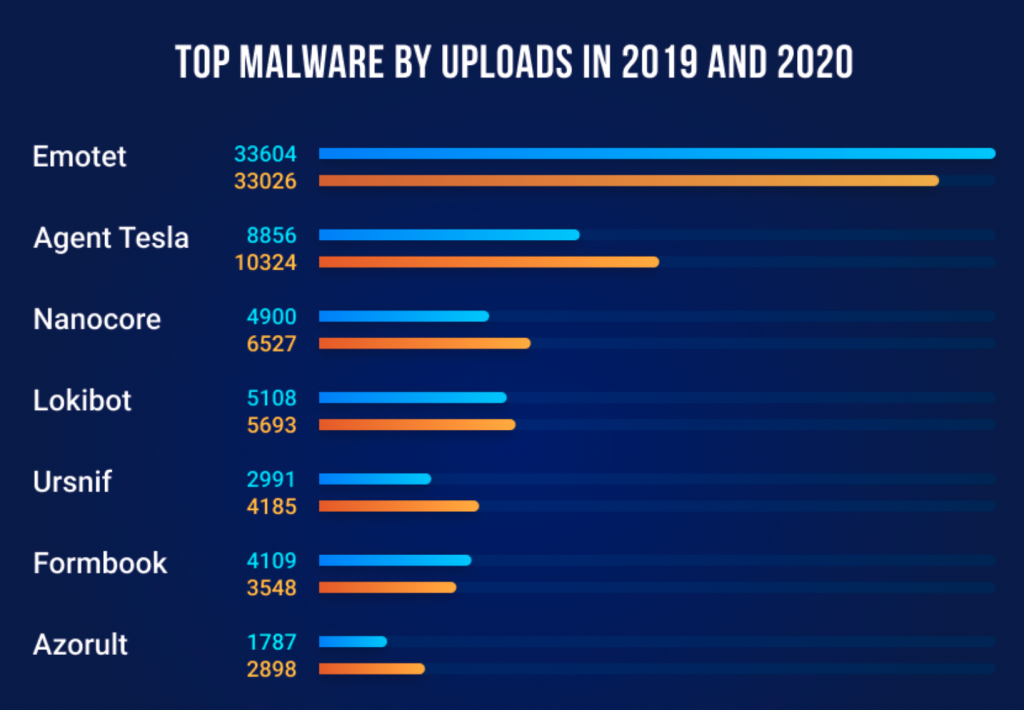

Top-Malware nach Uploads in 2019 und 2020

Angriffe mit den neuesten Versionen von Emotet fanden weltweit statt. Die Malware infizierte Computer und Netzwerke mit anderen bösartigen Programmen, indem sie gekaperte E-Mails zur Täuschung des Benutzers einschleuste.

Der Aufstieg von Emotet

6 Jahre lang war Emotet eine Bedrohung Nummer 1 und stellte die Sicherheit von Unternehmen in Frage. Hier sind einige bemerkenswerte Schritte in der Entwicklung von Emotet:

2014:

Emotet war ein typischer Banking-Trojaner. Er stahl Daten und versendete Spam. Gefälschte Finanzdokumente waren der Köder für kleine deutsche Unternehmen, um an ihre Zugangsdaten zu gelangen.

Ende 2014:

Die Malware übernahm die Modulstruktur, blieb aber ein Standard-Trojaner.

2015:

Emotet aktualisierte den öffentlichen RSA-Schlüssel, neue Adresslisten und RC4-Verschlüsselung.

2016:

Der Trojaner wurde zu einer polymorphen Malware. Emotet installierte weitere bösartige Programme auf dem Rechner des Opfers. Die Angriffe verbreiteten sich weltweit.

2018:

Es kam zu einer Reihe von lauten Angriffen, die schwere Schäden verursachten: Allentown verlor nach der Infektion eine Million Dollar, Frankfurt musste das Netzwerk abschalten, und später war die ganze Welt ein Ziel geworden. Und um diese Verbrechen durchzuführen, nutzten die Gauner die neuesten Versionen von Emotet.

Interessanterweise war die Verbreitungsmethode von Emotet während der gesamten Malware-Geschichte die gleiche geblieben. Schädliche Spam-Mails und Dokumente mit VBA-Makros waren der übliche Weg für die Verbreitung der Malware. Sobald ein Anhang geöffnet wurde, lockte das Office-Dokument einen Benutzer dazu, das Makro zu aktivieren. Dann wurde das angehängte Makro ausgeführt, das verschiedene Szenarien in petto hatte.

Eine weitere Besonderheit von Emotet sind die Vorlagen der Maldocs. Die Malware entwarf ihre eigenen Varianten und ließ Forscher immer wieder nach neuen Varianten Ausschau halten. Normalerweise bestanden die Vorlagen aus Maldocs-Kits, die gefälschte Updates oder andere Meldungen enthielten. Sie betteten VBA-Makros ein und erstellten verschiedene Ausführungsketten. Die Vorgabe, eine vertrauenswürdige Quelle zu sein, funktionierte recht gut, da die Opfer auf diesen Trick hereinfielen und nicht zögerten, das bösartige Dokument zu öffnen, um das VBA-Makro zu aktivieren.

Der Fall von Emotet

Die Malware war der König der Cyber-Bedrohungen. Bis zum Jahr 2021 bedrohte das größte Botnetz der Welt Unternehmen aus allen Sphären. Aber es hat uns überrascht, dass am 27. Januar viele Länder mit Europol und Eurojust zusammengearbeitet haben, um die Kontrolle über die für Emotet verantwortliche Infrastruktur zu übernehmen. Es brauchte 2 Jahre der Vorbereitung, um die fortgeschrittene Malware zu stören.

Die globale gemeinsame Arbeit hat dazu geführt, dass alle kritischen C2-Server übernommen wurden, was bedeutet, dass Hunderte von Servern auf der ganzen Welt lokalisiert wurden. Die infizierten Computer der Opfer wurden auf die von den Strafverfolgungsbehörden kontrollierte Infrastruktur umgeleitet.

Nun wird berichtet, dass es sich bei den Autoren um ukrainische Staatsbürger handelt. Leider sind ihre Namen noch immer nicht bekannt.

Die Strafverfolgungsbehörden senden ein Emotet-Modul an die Opfer. Es soll die Malware am 25. März 2021 deinstallieren. Jetzt kann man mit Sicherheit sagen, dass die Emotet-Ära vorbei ist. Die Chancen für ein Comeback der Malware sind gering bis nicht vorhanden.

Q: anyRun